|

|

| ||||||||

| ||||||||||

巻き戻し中。

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

2006-07-12(水)

仮眠

_ 昨日

歓迎会の前に、さすがに寝ていないと壊れるので|゜Д゜)))コソーリ!!!!

倉庫で夕方仮眠。

何故か寝心地の良いソファーもある。

1時間ほどだったのだが、誰かが物を取りに来たような、

慌てて出て行ったような気配があった。

あとで聞いたらやっぱり女子社員が商品を取りに来ていたようだ。

おいら、いつもサボっているわけではなくて、緊急避難ですのでお許しを。。。

2007-07-12(木)

たまには

_ まじめに

家に帰宅してみた。

default gatewayは飲み屋で、metric10ぐらいで松屋、metric20でパチンコだったりする。

最近はdefault gateway通過後に経路がループしたり、先日の某フレッツ網みたいに

routing table障害でdestinationになかなか到達しない事が増えてきているのだが。。。*1

*1 いや、きっと宇宙線がシャワー現象で拡散しておいらの脳にヒットしてだな。。βακα..._〆(゜▽゜*)

_ 段ボール

中国では喰えるらしい。 (((( ;゜Д゜)))ガクガクブルブル

しかし、苛性ソーダで処理する手間考えたら、揚げ玉を醤油で煮るぐらいの方がお手軽だと思うんだが、

もはやアイデア大会だな。

いずれにしても、我が家もコンビニ弁当と中国からの食品は禁止令。

幸いにして嫁は結構マメに料理してくれる。

_ 待ちぼうけ

お客様への説明、昼間ずっとスタンバイ。

結局来たのは夕方。

誰か、ちゃんと段取ってくれ。。。

そうは言いつつも懸案となっていた仕事は流れに乗りつつある。

久し振りにモチベーションが上昇してきた。

2008-07-12(土)

ふぅ・・・

_  ssh攻撃

ssh攻撃

ツール改良が一応まとまった。

grep -F/fgrepは、単純に使うとちょっと困る。

一行で1分間/1時間のカウントの数字も入っているので、行単位の比較だと含まれちゃう。

ちょっと無駄だが2段階で比較。

反転の-vはfgrep、ファイル同士だが普通の比較はgrepでどうだろうか。。。

いやいや、それにしても1行が長すぎだな。

「\」で折り返すこと多数。。。

これだけコメント書いて、ファイル吐き出ししてれば動作は分かりやすいと思う。

誰かperl辺りに移植してサクッと動くようにしてけれ。

以下source

【相変わらず/bin/shです(^^ゞ】

#!/bin/sh

#

# ssh_chk.sh By H.Uekusa 2007

# Ver 2.01 2008.7.13

# Automated defending tool for ssh attack.

# This command must be set on the cron with every minutes

###############################################################################

#

# You should set

# $SHPATH [$TMP]/total_min_ipfw_add_cmd.txt

# $SHPATH [$TMP]/total_hour_ipfw_add_cmd.txt

# in /etc/rc.local

#

###############################################################################

###############################################################################

# Set variable for location of commands, Path of files...

###############################################################################

CATPATH="/bin/cat"

AWKPATH="/usr/bin/awk"

GREPPATH="nice -n 10 /usr/bin/grep --mmap "

DIFFPATH="/usr/bin/diff"

SORTPATH="/usr/bin/sort"

MAILPATH="/usr/bin/mail"

DATEPATH="/bin/date"

SHPATH="/bin/sh"

LOOKUP="/usr/sbin/nslookup"

AUTHLOG="/var/log/auth.log"

TMP="/var/tmp"

LOCKFILE="ssh_chk.lock"

PREV_MIN_RECORD="prev_min"

# Should be BSD-Firewall

IPFWPATH="/sbin/ipfw"

# Select to check "attempt"

CHK_IP_RESOLV="yes"

CHK_IP_MAP="yes"

# Set threshold

OK_PER_MIN="4"

OK_PER_HOUR="10"

# Set IPFW parameters

IPFW_NUM="999"

PORT="22"

IF_NAME="fxp0"

# Set valid e-mail!

MAILTO="hoge@hoge"

###############################################################################

#

#check lock file

#

if [ -f "$TMP/$LOCKFILE" ];then

echo "$0 is executing already"

echo "Please wait for a while or remove lock file $LOCKFILE!"

exit

fi

#

#put a lock file

#

touch $TMP/$LOCKFILE

###############################################################################

#

#Get date values

#

###############################################################################

NOW=`$DATEPATH +%Y%m%d%H%M`

PREV=`cat $TMP/$PREV_MIN_RECORD`

# PREV=`$DATEPATH -v -1M +%Y%m%d%H%M`

NOW_HOUR=`$DATEPATH +%Y%m%d%H`

PREV_HOUR=`$DATEPATH -v -1H +%Y%m%d%H`

touch $TMP/ipfw_added.txt

$SORTPATH -u $TMP/ipfw_added.txt >$TMP/ipfw_added.txt.sort

cp -p $TMP/ipfw_added.txt.sort $TMP/ipfw_added.txt

rm -f $TMP/ipfw_added.txt.sort

###############################################################################

#

#Get failed lines from auth log

#

###############################################################################

# Find a tring for invalid user for FreeBSD 6.x and later

$GREPPATH Invalid $AUTHLOG > $TMP/"$NOW"_fail.txt

# It's old version of above for FreeBSD 4.x/5.x

# $GREPPATH Illegal $AUTHLOG > $TMP/"$NOW"_fail.txt

#

#Touch the previous file for safe

#

touch $TMP/"$PREV"_fail.txt

echo "$NOW" > $TMP/$PREV_MIN_RECORD

###############################################################################

#

#Compare with before one minutes

#

###############################################################################

$DIFFPATH $TMP/"$NOW"_fail.txt $TMP/"$PREV"_fail.txt |$GREPPATH '^<' > $TMP/diff_raw.txt

NONE_STATUS=`$GREPPATH -c ssh $TMP/diff_raw.txt`

###############################################################################

#

#Detect a probing of ssh from attacker (Selective)

#As same as above procedure for normal check

#

###############################################################################

if [ "$CHK_IP_RESOLV" = "yes" ];then

$GREPPATH "POSSIBLE BREAK-IN ATTEMPT" $AUTHLOG |$GREPPATH "getaddrinfo"\

> $TMP/"$NOW"_fail-attack.txt

touch $TMP/"$PREV"_fail-attack.txt

$DIFFPATH $TMP/"$NOW"_fail-attack.txt $TMP/"$PREV"_fail-attack.txt \

|$GREPPATH '^<' > $TMP/diff_raw-attack.txt

NONE_STATUS_ATTACK=`$GREPPATH -c ssh $TMP/diff_raw-attack.txt`

else

NONE_STATUS_ATTACK="0"

fi

if [ "$CHK_IP_MAP" = "yes" ];then

$GREPPATH "POSSIBLE BREAK-IN ATTEMPT" $AUTHLOG |$GREPPATH "not map back to the address"\

> $TMP/"$NOW"_fail-attack2.txt

touch $TMP/"$PREV"_fail-attack2.txt

$DIFFPATH $TMP/"$NOW"_fail-attack2.txt $TMP/"$PREV"_fail-attack2.txt\

|$GREPPATH '^<' > $TMP/diff_raw-attack2.txt

NONE_STATUS_ATTACK2=`$GREPPATH -c ssh $TMP/diff_raw-attack2.txt`

else

NONE_STATUS_ATTACK2="0"

fi

###############################################################################

#

# if diff is null, skip all process and exit

#

###############################################################################

if [ "$NONE_STATUS" = "0" ];then

if [ "$NONE_STATUS_ATTACK" = "0" ];then

if [ "$NONE_STATUS_ATTACK2" = "0" ];then

touch $TMP/"$NOW_HOUR"-summary-hour_count_list.txt

touch $TMP/count_list.txt

touch $TMP/count_cmd.sh

touch $TMP/min_ipfw_add_cmd.txt

touch $TMP/min_ipfw_add_cmd_prev.txt

touch $TMP/ipfw_added.txt

touch $TMP/hour_ipfw_add_cmd.txt

touch $TMP/hour_ipfw_add_cmd_prev.txt

touch $TMP/"$NOW_HOUR"-hour_count_list.txt

rm -f $TMP/"$PREV_HOUR"*

rm -f $TMP/$LOCKFILE

exit

fi

fi

fi

###############################################################################

#

#Exec for attack suddenly

#

###############################################################################

###############################################################################

# For IP resolv

###############################################################################

if [ "$NONE_STATUS_ATTACK" != "0" ];then

touch $TMP/min_ipfw_add_cmd-attack.txt

cp -p $TMP/min_ipfw_add_cmd-attack.txt $TMP/min_ipfw_add_cmd_prev-attack.txt

$CATPATH $TMP/"$NOW"_fail-attack.txt|$AWKPATH '{print $12}' | $AWKPATH -F"\]" '{print $1}' \

| $AWKPATH -F'\[' '{print $2}' > $TMP/count_list-attack.txt

$SORTPATH -u $TMP/count_list-attack.txt >$TMP/count_list-attack.sort.txt

cp -p $TMP/count_list-attack.sort.txt $TMP/count_list-attack.txt

rm -f $TMP/count_list-attack.sort.txt

$GREPPATH -F -v -f $TMP/ipfw_added.txt $TMP/count_list-attack.txt\

| $AWKPATH -v IPFW_NUM=`echo $IPFW_NUM` -v IF_NAME=`echo $IF_NAME` \

-v PORT=`echo $PORT` -v IPFWPATH=`echo $IPFWPATH` \

'{ print IPFWPATH" add "IPFW_NUM" deny tcp from "$1"/24 to any "PORT" via "IF_NAME}' \

> $TMP/min_ipfw_add_cmd-attack.txt

$DIFFPATH $TMP/min_ipfw_add_cmd_prev-attack.txt $TMP/min_ipfw_add_cmd-attack.txt|$GREPPATH '^>'

if [ "$?" = "0" ]; then

$DATEPATH >> $TMP/defend-log

$DATEPATH >> $TMP/defend-log.time

$SHPATH $TMP/min_ipfw_add_cmd-attack.txt >> $TMP/defend-log

$AWKPATH '{print $7}' $TMP/min_ipfw_add_cmd-attack.txt | $AWKPATH -v LOOKUP=`echo $LOOKUP` -F/ \

'{print LOOKUP" "$1}' > $TMP/defend-name-log-attack.cmd

$CATPATH $TMP/min_ipfw_add_cmd-attack.txt > $TMP/min_mailbody-attack.txt

$SHPATH $TMP/defend-name-log-attack.cmd >> $TMP/min_mailbody-attack.txt

echo "by POSSIBLE BREAK-IN ATTEMPT ip-resolv" >> $TMP/min_mailbody-attack.txt

$MAILPATH -s "SSH attack detected by minutes" $MAILTO < $TMP/min_mailbody-attack.txt

### to keep when reboot ###

$CATPATH $TMP/min_ipfw_add_cmd-attack.txt >> $TMP/total_min_ipfw_add_cmd.txt

### check for double ###

$GREPPATH -F -v -f $TMP/ipfw_added.txt $TMP/count_list-attack.txt >> $TMP/ipfw_added.txt

fi

fi

###############################################################################

# For IP reverse map

###############################################################################

if [ "$NONE_STATUS_ATTACK2" != "0" ];then

touch $TMP/min_ipfw_add_cmd-attack2.txt

cp -p $TMP/min_ipfw_add_cmd-attack2.txt $TMP/min_ipfw_add_cmd_prev-attack2.txt

$CATPATH $TMP/"$NOW"_fail-attack2.txt|$AWKPATH '{print $7}' > $TMP/count_list-attack2.txt

$SORTPATH -u $TMP/count_list-attack2.txt >$TMP/count_list-attack.sort2.txt

cp -p $TMP/count_list-attack.sort2.txt $TMP/count_list-attack2.txt

rm -f $TMP/count_list-attack.sort2.txt

$GREPPATH -F -v -f $TMP/ipfw_added.txt $TMP/count_list-attack2.txt\

| $AWKPATH -v IPFW_NUM=`echo $IPFW_NUM` -v IF_NAME=`echo $IF_NAME` \

-v PORT=`echo $PORT` -v IPFWPATH=`echo $IPFWPATH` \

'{ print IPFWPATH" add "IPFW_NUM" deny tcp from "$1"/24 to any "PORT" via "IF_NAME}' \

> $TMP/min_ipfw_add_cmd-attack2.txt

$DIFFPATH $TMP/min_ipfw_add_cmd_prev-attack2.txt $TMP/min_ipfw_add_cmd-attack2.txt|$GREPPATH '^>'

if [ "$?" = "0" ]; then

$DATEPATH >> $TMP/defend-log

$DATEPATH >> $TMP/defend-log.time

$SHPATH $TMP/min_ipfw_add_cmd-attack2.txt >> $TMP/defend-log

$AWKPATH '{print $7}' $TMP/min_ipfw_add_cmd-attack2.txt \

| $AWKPATH -v LOOKUP=`echo $LOOKUP` -F/ '{print LOOKUP" "$1}' \

> $TMP/defend-name-log-attack2.cmd

$CATPATH $TMP/min_ipfw_add_cmd-attack2.txt > $TMP/min_mailbody-attack2.txt

$SHPATH $TMP/defend-name-log-attack2.cmd >> $TMP/min_mailbody-attack2.txt

echo "by POSSIBLE BREAK-IN ATTEMPT ip-reverse-map" >> $TMP/min_mailbody-attack2.txt

$MAILPATH -s "SSH attack detected by minutes" $MAILTO < $TMP/min_mailbody-attack2.txt

### to keep when reboot ###

$CATPATH $TMP/min_ipfw_add_cmd-attack2.txt >> $TMP/total_min_ipfw_add_cmd.txt

### check for double ###

$GREPPATH -F -v -f $TMP/ipfw_added.txt $TMP/count_list-attack2.txt >> $TMP/ipfw_added.txt

fi

fi

###############################################################################

#

#Count per min

#

###############################################################################

$SORTPATH -u +10 $TMP/diff_raw.txt \

|$AWKPATH -v TMP=`echo $TMP` '{print "echo -n \""$11" \"; grep -c "$11" "TMP"/diff_raw.txt"}' \

> $TMP/count_cmd.sh

$SHPATH $TMP/count_cmd.sh > $TMP/count_list.txt

###############################################################################

#

#Count per hour

#

###############################################################################

$CATPATH $TMP/count_list.txt >>$TMP/"$NOW_HOUR"-hour_count_list.txt

$SORTPATH +1 $TMP/"$NOW_HOUR"-hour_count_list.txt \

|$AWKPATH '{if ( $1 == PREV ) { ADDR = $1; COUNT = COUNT + $2; PREV = ADDR;}\

else { ADDR = $1; print PREV" "COUNT; COUNT = $2 ; PREV = ADDR;} next} END {print $1" "COUNT}'\

>$TMP/"$NOW_HOUR"-summary-hour_count_list.txt

###############################################################################

#

#Process with threthold

#

###############################################################################

touch $TMP/ipfw_added.txt

### minutes ###

touch $TMP/min_ipfw_add_cmd.txt

cp -p $TMP/min_ipfw_add_cmd.txt $TMP/min_ipfw_add_cmd_prev.txt

$CATPATH $TMP/count_list.txt | $AWKPATH '{print $1}' > $TMP/count_list-addr.txt

$GREPPATH -F -v -f $TMP/ipfw_added.txt $TMP/count_list-addr.txt > $TMP/count_list-new.txt

$GREPPATH -f $TMP/count_list-new.txt $TMP/count_list.txt \

| $AWKPATH -v OK_PER_MIN=`echo $OK_PER_MIN` -v IPFW_NUM=`echo $IPFW_NUM` -v IF_NAME=`echo $IF_NAME`\

-v PORT=`echo $PORT` -v IPFWPATH=`echo $IPFWPATH` \

'{ if ( $2 > OK_PER_MIN ) {print IPFWPATH" add "IPFW_NUM" deny tcp from "$1"/24 to any "PORT" via "IF_NAME}}' \

> $TMP/min_ipfw_add_cmd.txt

### to keep when reboot ###

$CATPATH $TMP/min_ipfw_add_cmd.txt >> $TMP/total_min_ipfw_add_cmd.txt

### check for double ###

$GREPPATH -F -v -f $TMP/ipfw_added.txt $TMP/count_list.txt \

| $AWKPATH -v OK_PER_MIN=`echo $OK_PER_MIN` '{ if ( $2 > OK_PER_MIN ) {print $1}}'\

>> $TMP/ipfw_added.txt

### hour ###

touch $TMP/hour_ipfw_add_cmd.txt

cp -p $TMP/hour_ipfw_add_cmd.txt $TMP/hour_ipfw_add_cmd_prev.txt

$CATPATH $TMP/"$NOW_HOUR"-summary-hour_count_list.txt \

| $AWKPATH '{print $1}' > $TMP/"$NOW_HOUR"-summary-hour_count_list-addr.txt

$GREPPATH -F -v -f $TMP/ipfw_added.txt $TMP/"$NOW_HOUR"-summary-hour_count_list-addr.txt \

> $TMP/"$NOW_HOUR"-summary-hour_count_list-new.txt

$GREPPATH -f $TMP/"$NOW_HOUR"-summary-hour_count_list-new.txt $TMP/"$NOW_HOUR"-summary-hour_count_list.txt \

| $AWKPATH -v OK_PER_HOUR=`echo $OK_PER_HOUR` -v IPFW_NUM=`echo $IPFW_NUM` -v IF_NAME=`echo $IF_NAME` \

-v PORT=`echo $PORT` -v IPFWPATH=`echo $IPFWPATH` \

'{ if ( $2 > OK_PER_HOUR ) {print IPFWPATH" add "IPFW_NUM" deny tcp from "$1"/24 to any "PORT" via "IF_NAME}}' \

> $TMP/hour_ipfw_add_cmd.txt

### to keep when reboot ###

$CATPATH $TMP/hour_ipfw_add_cmd.txt >> $TMP/total_hour_ipfw_add_cmd.txt

### check for double ###

$GREPPATH -F -v -f $TMP/ipfw_added.txt $TMP/"$NOW_HOUR"-summary-hour_count_list.txt \

| $AWKPATH -v OK_PER_HOUR=`echo $OK_PER_HOUR` '{ if ( $2 > OK_PER_HOUR ) {print $1}}' \

>> $TMP/ipfw_added.txt

###############################################################################

#

# Execute IPFW

#

###############################################################################

$DIFFPATH $TMP/min_ipfw_add_cmd_prev.txt $TMP/min_ipfw_add_cmd.txt|$GREPPATH '^>'

if [ "$?" = "0" ]; then

$DATEPATH >> $TMP/defend-log

$DATEPATH >> $TMP/defend-log.time

$SHPATH $TMP/min_ipfw_add_cmd.txt >> $TMP/defend-log

$AWKPATH '{print $7}' $TMP/min_ipfw_add_cmd.txt \

| $AWKPATH -v LOOKUP=`echo $LOOKUP` -F/ '{print LOOKUP" "$1}'\

> $TMP/defend-name-log.cmd

$CATPATH $TMP/min_ipfw_add_cmd.txt > $TMP/min_mailbody.txt

$SHPATH $TMP/defend-name-log.cmd >> $TMP/min_mailbody.txt

$MAILPATH -s "SSH attack detected by minutes" $MAILTO < $TMP/min_mailbody.txt

fi

$DIFFPATH $TMP/hour_ipfw_add_cmd_prev.txt $TMP/hour_ipfw_add_cmd.txt|$GREPPATH '^>'

if [ "$?" = "0" ]; then

$DATEPATH >> $TMP/defend-log

$DATEPATH >> $TMP/defend-log.time

$SHPATH $TMP/hour_ipfw_add_cmd.txt >> $TMP/defend-log

$MAILPATH -s "SSH attack detected by hour" $MAILTO < $TMP/hour_ipfw_add_cmd.txt

fi

###############################################################################

#

#Delete previous files

#

###############################################################################

rm -f $TMP/"$PREV_HOUR"*

rm -f $TMP/$LOCKFILE

exit

****************************************************** 237 名前: 古代都市ワクテカ(埼玉県)[sage] 投稿日:2008/07/11(金) 10:15:24.73 ID:fSgBiVlt0 俺等って決して高望みなんてしてないよな? 女共が挙げる男の条件って全部無理じゃん。クリア出来るワケが無い。 俺等が求めてるのは常識の範囲内だぜ? 亭主をゴミのように扱わないとか、貯金を横領しないとか、それを「男のわがまま」 と言いますか? ******************************************************泣ける。。。。・゜・(ノД`)・゜・。

2009-07-12(日)

宿題

_  ICWS

ICWS

インタークーラー用のウオータースプレー、配線も完了。

インプレッサ用のコントローラを流用した。

自分で調べていた配線と、実際にギボシ付けて端子名をラベルするときにスイッチの入力とポンプへの出力を間違えていて悩む事、小一時間。

自分も信じちゃいけませんなぁ。

ましてハーネス作ったの一年も前だ。

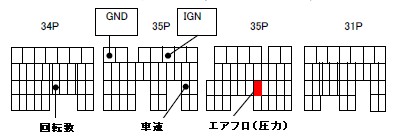

_  圧力

圧力

スプレーは、マニュアルの他にボタン長押しでオートにしておけばブースト圧で自動噴射。

で、インプのECUからの取り出し方法は書いてあるが、SG9は不明。

ググったりあちこち探して別の製品の取説からやっとこさ見つけた。

ブースト圧じゃなくて、エアフロの出力になるんだな。

動作確認もおk。

_  宿題

宿題

スプレーのノズルはジャンクの適当なヤツ。

恐らくワイパー用だな。

全然拡散しません。・゜・(ノД`)・゜・。

インプの部品を注文するか。800円ぐらいだって。

ググると「ノズル・インタークーラー 86636FA120 @830円」な情報。

導風板に穴を開ければダブルでも付けられるから、2個買っておくかな。

分岐用の「ジョイント・Yウインドシールドウォッシャ 86617AA020@60円」もだな。

それと、コントローラは左膝のところなので、噴射状態のインジケータが見えない。

メータの近くに設置したいけど、ダッシュボードから全部外すのは鬱だ。

シフトアップインジケータみたいにペタッと付けられるの無いかなぁ。。

面倒くさがらずに黒のアルミ板曲げて作るか。

_  LED

LED

タコメータの照明、LEDランプ交換。

外したランプはテスターで見ても抵抗以外の成分無し。

要するにLED自体は短絡モードで破壊。

へぇ。そう言う事もあるんだねぇ。

電流制限抵抗は280Ωが両足に入っていたので、多くても25mA以下。

品質の問題かなぁ。

オクで安く出ているのなんて、下手すれば検査落ちを集めて使ってるかもしれないし。

ニュートラルのインジケータも不安だから交換しておけば良かった。

まぁ、次回という事で。

2020-07-12(日)

庭のお手入れ

_ 天気も

何となく晴れている間に洗濯干したり、木の伐採したり。

相変わらず銀木犀はどこからその養分を得ているのか不思議になる勢いで伸びている。

確か昨年の秋にばっさり短くぶった切ったはずなのに。

葉っぱと小枝だけで90㍑ゴミ袋6袋分。

このほかに後日丸鋸でバラして捨てる太い枝が2袋分ぐらいある。*1

しかもこれで目標の2/3までしか終わらなかった。

残りは息子氏が帰省してきたらやるか。

*1 結局4袋ぐらいになった

_ 負傷

太い枝をチェーンソーでぶった切りながら落ちてきた枝を、公園側に落としたくないので左手で受け止めようとした。

掴んだのは良いのだけど、重すぎてそのまま左手を軸に回転して落ちて行くのに巻き込まれて手を強くひねった模様。

夕方の晩飯買い出しに車のシフトノブを握るのも痛くて辛い。

捻挫と言うより骨が痛いが、来週はバイクの車検だし何とか治してor誤魔化して片付けねば(;´Д`)

_ 駄目押し

庭で伐採すると、公園と家の間の暗渠(あんきょ)の上に側にも枝が落ちる。

仕方が無いので公園側から回収に行くのだが、調子に乗って10年前のつもりでフェンスを跳び越えようとしたら脚が引っ掛かってフェンスの尖ったところに右足のモモを強打。

いやま、刺さりはしなかったけどモモに20cm四方の打ち身。

とっても痛い。・゚・(ノД`)・゚・。

2021-07-12(月)

移行

_  ぐぬぬ

ぐぬぬ

土日で母艦を更改してたんだけど想定通り、Optaneだけは上手く有効になってない。古いIRST外してAHCIにしてから更改したのだが、今度はどうやってもRAIDモードに変えられない。

しばらく闘って、ダメなら初期化かなぁ(´・ω・`)

おぷたん、かわいいよおぷたん。。。(え

_  8C16T

8C16T

自宅鯖の6C12Tより豪華な8C16Tなのだけど、今のところディスクアクセスが遅すぎてそれどころじゃない。

お仕事にも影響が出かねない。

早いところいろいろ解決して、おぷたんを有効にしないと話にならん。

| Tweets by RC31E | |||||||||

| |||||||||

| |||||||||